Der beste Schutz für Ihre Gesundheitsdaten

Gesundheitsdaten zählen zu den sensibelsten Daten überhaupt. Deshalb sind alle in der Telematikinfrastruktur (TI) verarbeiteten Daten durch eine mehrstufige Sicherheitsarchitektur geschützt, die zu den besten in Europa und der Welt zählt. Die Sicherheitsexperten der gematik und ihre Kooperationspartner arbeiten jeden Tag daran, dass das auch in Zukunft so bleibt.

Die Datenhoheit haben Sie – immer und überall

Die TI ist die offizielle Plattform für die Speicherung und Verarbeitung von Gesundheitsdaten in Deutschland. Diese Daten dürfen ausschließlich von berechtigten Berufsgruppen (z.B. Ärztinnen und Ärzten) und nur zu Behandlungszwecken genutzt werden. Dabei liegt die Datenhoheit immer bei Ihnen als Patientin oder Patient. Sie allein bestimmen, wer in welchem Umfang auf Ihre Daten zugreifen darf.

Erklärfilm: Datensicherheit

Unser dreistufiges Sicherheitskonzept

Die gematik betreibt die TI nicht, aber sie ist maßgeblich für deren Sicherheit verantwortlich. Dieser Verantwortung wird sie in dreierlei Hinsicht gerecht.

Konzeption und Spezifikation

Datenschutz und Sicherheit von Anfang an

Die TI besteht aus einer Vielzahl von Komponenten, Diensten und Anwendungen. Diese werden von den Herstellern und Anbietern nach von der gematik definierten Vorgaben und Spezifikationen entwickelt bzw. betrieben. Dabei spielen Datenschutz und Sicherheit von Anfang an eine entscheidende Rolle. Die gematik und ihre Partner geben hier höchste Standards vor und sorgen so für Datenschutz und Sicherheit von Anfang an.

Maximale Transparenz – auf allen Ebenen

Für maximale Transparenz veröffentlichen wir alle Vorgaben und Spezifikationen auf unseren Internetseiten – ebenso wie die Quellcodes der von der gematik selbst entwickelten Komponenten und Dienste. Darüber hinaus stellen wir den Versicherten ausführliche Informationen über die Maßnahmen im Bereich Datenschutz und Informationssicherheit zur Verfügung – analog und digital, leicht zugänglich, verständlich und barrierefrei.

Starke Partner – in allen Bereichen der Datensicherheit

Beim Datenschutz arbeitet die gematik eng mit dem oder der Bundesbeauftragten für den Datenschutz und die Informationsfreiheit (BfDI) zusammen. Unser Partner im Bereich Datensicherheit ist das Bundesamt für Sicherheit in der Informationstechnik (BSI). So legt das BSI Vorgaben und Maßnahmen für einzelne TI-Komponenten in Form vom Protection Profiles (PP), Technischen Richtlinien (TR) und Prüfvorschriften fest.

Sicherheit ohne Kompromisse – Prüfung und Zulassung

Alle TI-Komponenten und -Dienste müssen vor ihrer Zulassung ein mehrstufiges Prüfverfahren durchlaufen. Anbieter und gematik führen dafür zunächst umfangreiche Tests durch. Darauf folgt eine Sicherheitsevaluation bzw. ein detailliertes Gutachten durch qualifizierte Sachverständige. Hierbei arbeitet die gematik eng mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zusammen.

Sicherheit im laufenden Betrieb – Monitoring und Bedrohungsabwehr

Das Netz ist ständig in Bewegung – die Sicherheitsexperten der gematik sind es auch. Sie stehen in ständigem Austausch mit Anbietern, Stakeholdern und Öffentlichkeit, überwachen die TI auf Anomalien und testen die bestehenden Notfallszenarien. Allen voran sorgt das gematik Computer Emergency Response Team (CERT) dafür, dass potentielle Schwachstellen und Bedrohungen schnell erkannt und beseitigt werden.

Sie möchten eine Schwachstelle an uns melden?

Zur Meldung von potenziellen Schwachstellen und Sicherheitsvorfällen können Sie unser Kontaktformular verwenden. Alternativ können Sie die Meldung auch vertraulich

an cert@gematik.de senden. Das gematik CERT sichert Ihnen auf Wunsch einen vertraulichen Umgang mit den übermittelten Informationen zu.

Weiterführende Information:

gematik CERT

TXT | 7 KB | 06.01.2025

Ziel des gematik CERT ist es, Schwachstellen, Bedrohungen und Anomalien von Systemen der Telematikinfrastruktur umgehend zu erkennen und gemeinsam mit den operativ verantwortlichen Anbietern auf deren Beseitigung hinzuwirken.

Da die Systeme der Telematikinfrastruktur nicht durch die gematik selbst, sondern durch zugelassene bzw. beauftragte Industriepartner betrieben werden, nimmt das gematik CERT eine übergreifend koordinierende Überwachungsfunktion wahr.

Wir arbeiten dabei eng und partnerschaftlich mit allen Anbietern von Diensten der Telematikinfrastruktur zusammen, denn nur gemeinsam lässt sich das hohe Sicherheitsniveau kontinuierlich im laufenden Betrieb aufrechterhalten.

Zu unseren Aufgaben zählen insbesondere:

- Regelmäßige Durchführung von Schwachstellenscans

- Entgegennahme und Analyse von Schwachstellenmeldungen

- Auswertung von Logdaten im Rahmen des Security Monitorings

- Entgegennahme von sicherheitsrelevanten Meldungen

- Eskalation sowie Nachverfolgung von erkannten Schwachstellen, Sicherheitsvorfällen und Anomalien

Im Zuge unsere Arbeit setzen wir verschiedene Scan-, Monitoring- und Security Incident and Event Management (SIEM) Lösungen ein und setzen dabei auf internationale Standards und Best Practices wie z.B. MITRE ATT&CK® Framework (https://attack.mitre.org/) oder Common Vulnerability Scoring System (https://www.first.org/cvss/).

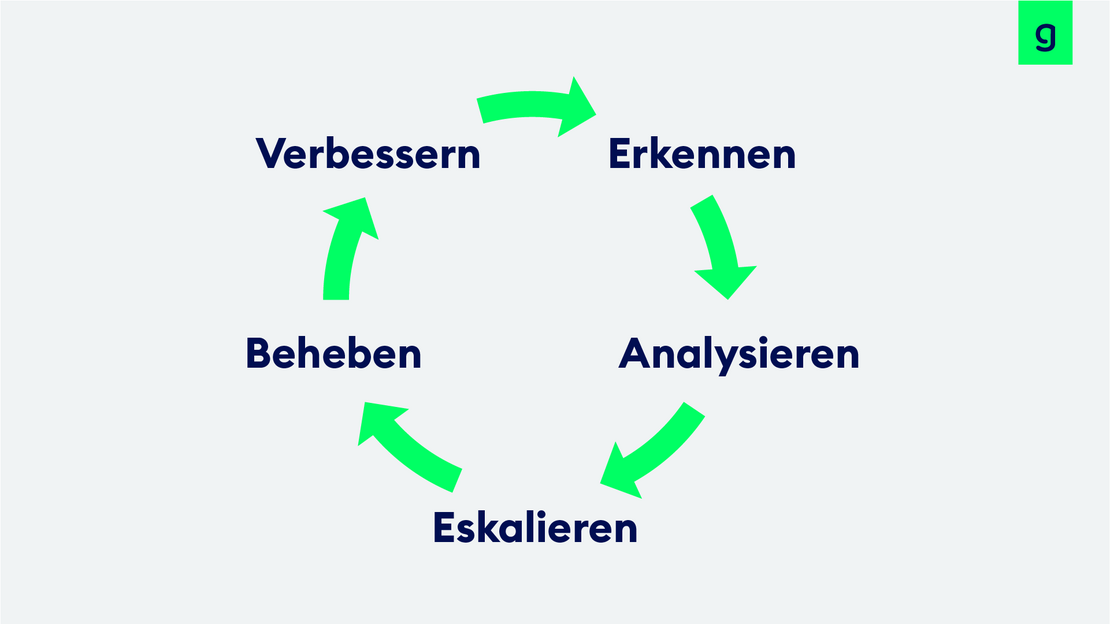

Im Zentrum unserer täglichen Arbeit steht der folgende kontinuierliche Verbesserungsprozess.

Als Mitglied im deutschen CERT Verbund und europäischen CERT Verbund Trusted Introducer (https://www.trusted-introducer.org/) sind wir kontinuierlich im Austausch mit anderen technischen Sicherheitsexperten.

Weiterhin sind wir im Rahmen von UP KRITIS unter der ID 227aa als gemeinsame übergeordnete Ansprechstelle (GÜAS) für die Telematikinfrastruktur registriert und stehen mit dem Bundesamt für Sicherheit in der Informationstechnik (BSI) in regelmäßigem partnerschaftlichem Austausch.

Coordinated Vulnerability Disclosure Program

Helfen Sie mit, die TI noch sicherer zu machen – mit dem Coordinated Vulnerability Disclosure Program der gematik

Zu den gesetzlichen Aufgaben der gematik gehört die Erstellung von Vorgaben für den sicheren Betrieb der TI und die Überwachung der Umsetzung dieser Vorgaben. Sowohl wir als auch die für den operativen Betrieb zugelassenen bzw. damit beauftragten Anbieter von Diensten und Komponenten der TI sind uns der großen Verantwortung für unsere Mitbürger, Verwandten und Freunde bewusst, ihre medizinischen Daten optimal vor unberechtigter Offenlegung, Veränderung oder Verlust zu schützen. Wir arbeiten engagiert daran, dieser Verantwortung gerecht zu werden – jeden Tag.

Aber: Nobody is perfect. Helfen Sie uns dabei, das Gesamtsystem Telematikinfrastruktur noch sicherer zu machen, indem Sie uns Schwachstellen und Bedrohungen melden und uns vor der öffentlichen Verbreitung die Gelegenheit geben, diese zusammen mit unseren Partnern zu beheben. Werden Sie Security Hero!

Unser Versprechen

- Wir melden uns: Nach Eingang ihrer Meldung bekommen sie schnellstmöglich eine erste Rückmeldung von uns.

- Wir hören zu: Wir nehmen jede Meldung ernst und gehen der Ursache auf den Grund.

- Wir sind verschwiegen: Wir behandeln die Meldung vertraulich und achten auf ihre Persönlichkeitsrechte.

- Wir kümmern uns: Das Schließen der Schwachstelle ist unser oberstes Ziel.

- Wir übernehmen Verantwortung: Auch wenn die Schwachstelle nicht in unserer operativen Verantwortung liegt, wirken wir auf eine Lösung hin.

- Wir sind transparent: Wir stimmen mit dem Melder das weitere Vorgehen ab und binden ihn ein.

- Wir sanktionieren nicht: Wir leiten Meldungen nicht an Strafverfolgungsbehörden weiter, jedenfalls sofern bei dem gemeldeten Sachverhalt bzw. bezüglich der Meldung selbst keine deutlichen Hinweise auf die Verwirklichung von Straftatbeständen ersichtlich sind.

Unsere Bewertungskriterien

- Validität: Nach Meldungseingang prüfen wir zunächst die inhaltliche Korrektheit des Meldeinhaltes (ggf. in Rücksprache mit unseren Industriepartnern und dem Melder).

- Relevanz: Im zweiten Schritt prüfen wir die Meldung dahingehend, ob Sie in den Geltungsbereich des Coordinated Vulnerability Disclosure Programm (siehe Geltungsbereich) fällt.

- Im Anschluss findet eine Einstufung nach Schweregrad und Ausnutzbarkeit statt.

Geltungsbereich

Grundsätzlich nehmen wir Hinweise auf jede Schwachstelle entgegen, die im Kontext der Telematikinfrastruktur steht. Hierzu gehören u.a.

- Schwachstellen an zentralen Diensten der Telematikinfrastruktur (z.B. VPN Zugängen, OCSP Respondern, Beantragungs- und Freigabeportalen)

- Schwachstellen innerhalb von Anwendungen der Telematikinfrastruktur (z.B. Schwachstellen der elektronischen Patientenakte, des e-Rezeptes oder des Kommunikationsdienstes KIM)

- Schwachstellen bei dezentralen Komponenten wie Konnektoren, Kartenterminals und Smartcards

- Schwachstellen an Systemen, die im sonstigen Verantwortungsbereich der gematik stehen (z.B. DEMIS, gematik Webseiten etc.)

Einschränkungen

Das Coordinated Vulnerability Disclosure Program ist nicht als Legitimation für Angriffe jeglicher Art auf Systeme der Telematikinfrastruktur oder sonstiger IT Systeme zu verstehen (keine permission to attack). Auch wenn die gematik für die betriebliche Sicherheit der Telematikinfrastruktur die Gesamtverantwortung trägt, werden die Systeme operativ von Industriepartnern auf Basis von Zulassungen oder Beauftragungen der gematik betrieben. Daher ist jegliches strafrechtlich relevantes Verhalten, einschließlich Anstiftungs- und Beihilfehandlungen nicht gestattet.

Im Zweifel wenden Sie sich vor dem Einsatz solcher oder vergleichbarer Techniken an das CERT der gematik: cert@gematik.de

Teilnahmebedingungen Coordinated Vulnerability Disclosure Programm gematik

PDF | 109 KB | 14.10.2022Ihr Kontakt zur gematik

Unter nachfolgendem Formular können Sie Schwachstellenmeldungen an das CERT der gematik melden. Wir haben bewusst darauf verzichtet, personenbezogene Kontaktdaten verbindlich abzufragen, möchten Sie jedoch dennoch bitten, diese nach Möglichkeit auszufüllen, damit wir bei Bedarf Rückfragen zur Schwachstelle stellen und Sie über die weiteren Schritte und den Fortschritt der Umsetzung informieren können.

Coordinated Vulnerability Disclosure Program

Alternativ können Sie Meldungen auch direkt an das Postfach cert@gematik.de weiterleiten. Unter globaltrustpoint.com finden Sie sowohl ein S/MIME als auch PGP Zertifikat zur Verschlüsselung ihrer Mail.

Austausch:

Wie funktioniert ein sicherer Betrieb von Gesundheitsanwendungen in der Cloud? Experten der gematik sowie Dr. Jens Putzka (SRC Security Research Consulting GmbH) und Jonatan Reiners (kreuzwerker GmbH) diskutierten auf der DMEA 2024 über Herausforderungen und Lösungsansätze für den sicheren Betrieb von Gesundheitsanwendungen in der Cloud mittels Confidential-Computing-Lösungen.(Stand der Informationen: April 2024)

Downloads

Whitepaper Datenschutz

Datenschutz und Informationssicherheit in der TelematikinfrastrukturPDF | 1 MB | 07.01.2026